本節の目的

迷惑(スパム)メールとは何か、また迷惑メールの対策の一つであるメール送信者認証について学習しましょう。

迷惑(スパム)メールとは

日本では「フィッシングメール」や「スパムメール」などをまとめて「迷惑メール」と呼びますので、以後迷惑メールと呼ぶことにします。インターネットで検索すると、「スパム」または「スパムメール」という名が一般的のようです。

迷惑メールの現状

さて、この迷惑メールですが、インターネット上のメールの通信量を調査した結果(註1)、8割~9割がその迷惑メールとのことです。言い換えると、正常な電子メールの通信量は、インターネット全体で2割~3割程度しかないということになります。

なぜこのような事態になっているのでしょうか?

この答えは、経済的な観点から考察すれば意外と簡単に理解できます。

迷惑メールの種類はフィッシングメールと広告メールとに大別できます。電子メールは比較的簡単に、しかも高速で、かつ安価に大量のメールを送信することができる、インターネットを代表するサービスの一つです。広告メールが利用者に読まれて、メール本文中のリンクをクリックすることで、企業や電子ショッピングサイトが表示され、購入が成立すれば、その利益の一部が、広告業者へ入るという仕組みだと考えてください。大抵のメールの読者は読み捨てるか、題目をみるなり「ごみ箱」に入れるか、自動的にそうなるようにしている人もいるかも知れません。

しかし大量に送ることができる上に、送信単価が、通常のダイレクトメールなどに比べれば非常に廉価であることは間違いありません。仮に送った100人のうち1人がメールを読んで購買に結びつくとしましょう。すると成功率は0.01になります。また、購入価格によると思いますが、一人あたりの利益配分が500円としましょう。それでは10,000通のメールを送信すると、単純に計算したら、0.01 x 500円 x 10,000 = 50,000円の利益が出ます。実際の広告業者は、100万通程度はザラなので、0.01 x 500円 x 100万通 = 500万円となり、実際のところある程度成功率がばらついたとしても、恐らく100万円程度の利益が出ることになるのです。この利益が、たった1回の送信であることを考慮すれば、なおさらですね。日に何回も送信したらすごい金額になりますよね。

実際の成功率はもっともっと小さくて、利益もそんなにもらえないかもしれませんが、数をこなすことによって、逮捕されて投獄されるリスクや高額な罰金を科される可能性があるにもかかわらず、広告メールなどの迷惑メールが減少しないのは、やはり上記の経済的な理由によるものと考えられます。

現在、総務省が罰則(註2)を個人に対して罰金100万円、法人に対して3,000万円(註3)として、このような犯罪行為を許さない姿勢を見せています。ですが、送信元が外国にある場合は捜査権が及ばないなどの困難が生じるため、迷惑メールが減少させることは困難であろうと考えられます。

![]() (註1)シマンテックマンスリースパム/フィッシングレポート, Vol. 59, 2011年3月号:

(註1)シマンテックマンスリースパム/フィッシングレポート, Vol. 59, 2011年3月号:

http://www.symantec.com/content/ja/jp/enterprise/white_papers/sr_wp_spam_report_1103.pdf

![]() (註2)迷惑メール規制法違反で罰金3000万円:

(註2)迷惑メール規制法違反で罰金3000万円:

http://matome.naver.jp/odai/2138036016513972701

![]() (註3)特定電子メールの送信の適正化等に関する法律のポイント:

(註3)特定電子メールの送信の適正化等に関する法律のポイント:

http://www.soumu.go.jp/main_sosiki/joho_tsusin/d_syohi/pdf/m_mail_pamphlet.pdf

オープンリレーとその防止対策

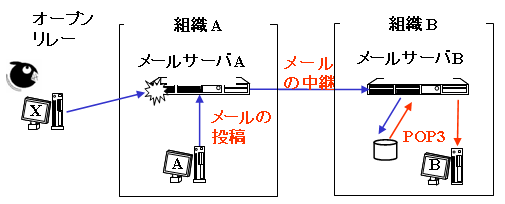

メール送信時の迷惑メール対策として最初に考案され、実用化された対策に不正中継の防止があります。 メールの送信は2つの流れに分けることができます。

- メールをメールサーバへ投稿する

- 投稿されたメールを別のメールサーバへ送信(中継)する

メールの送信は、まずはじめにPC上のメールソフト(メーラー)からメールサーバへメールを投稿(Submission)し、メールサーバが投稿されたメールを送信(中継)します。

メールサービス初期の段階では、送信者の正当性を確認する仕組み、いわゆる「認証」がなかったため、誰もが、どこからでもメールを送信、あるいは中継させることができていました。このような問題点をオープンリレーと呼ぶことがあります。

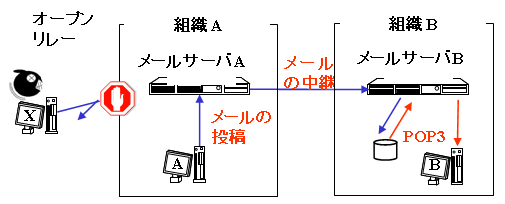

それで、どこからでもメールを送信されるのはよろしくないわけで、たとえば学内からのメールの投稿を受け付けるが、それ以外は拒否することができれば、このオープンリレーを防止することが可能であることがわかります。

また、オープンリレーは、不正中継と呼ばれることがあります。このオープンリレーを防止するにはメールサーバの設定で、組織内のメール投稿のみ許可するようにすれば実現できます。

ただ、この迷惑メールの中継防止対策は、組織内部にスパムボットを埋め込まれることでうまくいかなくなりました。

スパムボットとその対策

ボットとはフィッシング詐欺の節でも説明したように、組織内の脆弱なPCやサーバがウィルス感染攻撃などによって乗っ取られたもので、攻撃者が遠隔操作できるようになったものを意味しますが、特に迷惑メールを送信するボットをスパムボットと称します。

スパムボットは、組織内にあるメールサーバがオープンリレー防止対策が進んでしまったために、攻撃者が新たに開発したシステムです。スパムボットは組織内に潜み、ボットからその組織外のメールサーバへ直接または組織内からのメールの投稿は無条件に受け付ける脆弱なメールサーバを見つけ出し、それに中継させて、大量のスパムメールを送信します。

スパムボットは、メールの添付ファイルやUSBメモリを介してPCなどへ侵入して行きます。侵入成功すると、攻撃者と連絡を取り、次の攻撃に備えて待機します。または、乗っ取りが完了した時点で、直ちにスパムを送信し、送信し終わると、さっさと痕跡を消して、逃げ去ってしまう、いわゆる「撃ち逃げ」することもあります。

しかしながら、ボット対策を施しても、新しい種類のボットが開発されて再び感染が増加すれば、パターンファイルの提供遅れなどから、ウィルス対策ソフト (AV)が見逃してしまうという可能性は否定できません。したがって、メールの送信時に認証がないのが根本的原因だと気づいて来たわけです。やはりメール投稿時の送信者認証をしなければ、迷惑メールを根本的に解決できないのであろうということになったのです。送信者認証を行うようにすれば、確かに利用者には面倒になるかも知れませんが、ご利益がないわけでもありません。送信したメールが誰のものか判るので、利用者だけの特別なサービスを提供することも容易になります。

送信者認証(SMTP AUTH)による迷惑メール対策

結局迷惑メールを送信させない仕組みとしては、送信者の正当性を確認することにつきるということになります。

現在は、2つの送信者認証が存在しますが、ひとつはPOP before SMTP(註1)と呼ばれるものです。もうひとつはSMTP AUTH(註2)と呼ばれるものです。

前者は、古い仕組みでセキュリティ的に脆弱な部分があるため最近では使われなくなっており、現在は後者が良く使われるようになっています。

![]() (註1) 送信対策: http://ja.wikipedia.org/wiki/POP_before_SMTP

(註1) 送信対策: http://ja.wikipedia.org/wiki/POP_before_SMTP

![]() (註2) 電子メール送信者を見分けるSMTP AUTHの可能性:

(註2) 電子メール送信者を見分けるSMTP AUTHの可能性:

http://www.atmarkit.co.jp/fnetwork/trend/20080204/01.html

ここではSMTP AUTHについて説明しましょう。まずSTMPという言葉ですが、SMTPとはSimple Mail Transfer Protocolの略です。簡単に言えばメール送信に関する流れを決めたルールやサービスの名前です。また、AUTHはAunthenticationの略で「認証」という意味です。ということで文字とおりにとれば、メール送信時の利用者認証ということになります。

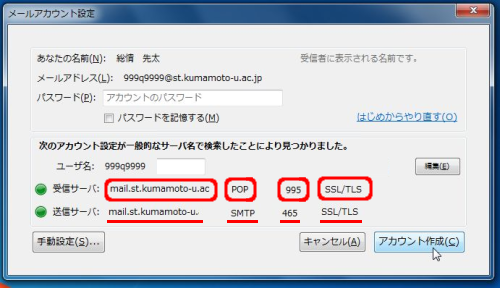

実際にどの時点でSMTP AUTHが行われるかというと、メールサーバへのメールの投稿(Submission)時に行われます。みなさんはThunderbirdをお使いだと思いますが、アカウントを生成した時、下記に示す画面が表示されたと思います。

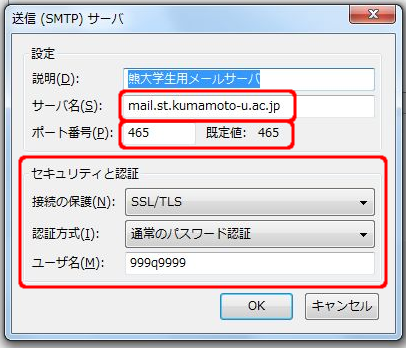

この画面で、「送信サーバ」という項目があり、「mail.st.kumamoto-u.ac.jp」、「SMTP」、「465」、および「SSL/TLS」などの設定がならんでいると思います。また、アカウントを生成した後に、「送信に関する設定の確認・変更」を行ったと思いますが、下記の画面が表示されたと思います。

この画面がSMTP AUTHの設定画面になります。やはり、「mail.st.kumamoto-u.ac.jp」、「SMTP」、「465」、「SSL/TLS」、「通常のパスワード認証」、および「999q9999」などの各設定が表示されています。これらの設定は「サーバ名」、「プロトコル」、「投稿ポート番号」、「接続の保護形式」、「認証方式」、「ユーザ名」に対応します。

SMTP AUTHというサービスが開発されたのは、2000年ごろなのですが、実際の導入が始まったのは、2008年以降になってしまいました。

その理由としては、

- メールサーバを対応させる必要があった

- 利用者のメールソフト(メーラー)を対応させる必要があった

- 認証方式に関するサービスだけだった

- 接続の保護を併用する必要があった

- 移行期間中は、SMTP AUTH対応とSMTP AUTH非対応のサービスを用意しなければならなかった

などがあげられます。要するに追加作業が多かったのが原因と考えられます。また、受信時の対策の方が優れているように見えた時期があってこれもSMTP AUTHの導入を遅らせた要因ではないかと推察されます。

最後に実際の迷惑メールを例示します。

X-Original-To: musashi@cc.kumamoto-u.ac.jp

Delivered-To: musashi@cc.kumamoto-u.ac.jp

From: "Yessenia Lakeshia"

Message-ID: <201105171916.8F06B8E1441DD3CA51BF4BA1@1f41un723>

To:

MIME-Version: 1.0

Date: Tue, 17 May 2011 14:17:47 -0500

Subject: Exquisite Replica Bags - Satisfaction Guaranteed or your money back

Content-Transfer-Encoding: 7bit

Exquisite Replica Bags

We are committed to offering:

* Satisfaction Guaranteed or your money back

* A huge range of discount and designer replica wallets, purses, handbags, and related accessories

to meet your shopping budget and type of purchase.

* A very simple & fast shopping experience through our custom built store.

We currently accept: Visa, Mastercard and E-Check

http://hotreplicaolympic.ru